O armazenamento e a gestão segura de dados e palavras-passe é um dos aspectos mais importantes no mundo criptográfico e blockchain e, de forma mais universal, em todos os ambientes online.

A criptografia, intensa porquê a arte das “escritas ocultas” capazes de transmudar texto simples em texto criptografado e vice-versa, vem em nosso auxílio dificultando que hackers permitam aproximação não autorizado a determinadas redes e transações.

Vamos nos aprofundar nos diferentes métodos pelos quais a criptografia pode proteger informações valiosas e proteger senhas.

Criptografia de senha simétrica e assimétrica no setor criptográfico

Geralmente, quando se fala em proteção por senha em criptografia, é feita referência a dois métodos de criptografia: simétrico e desarmónico.

Aquele simétrico refere-se a um tipo de criptografia de texto que usa uma única chave para criptografar e descriptografar informações:

A chave de criptografia é compartilhada entre remetente e destinatário e geralmente é acordada com antecedência: representa o elemento meão que nas criptomoedas permite aos usuários acessar e gerenciar seus recursos digitais.

A criptografia simétrica com uma única chave é um dos meios mais comuns para proteger senhas, transações e notícia entre nós operacionais.

Ao realizar, por exemplo, uma transferência de fundos de uma carteira para outra, garante que as informações sejam lidas e compartilhadas unicamente por duas partes envolvidas na transaçãomantendo os dados protegidos de olhares indiscretos.

Mas, apesar das vantagens que traz, a criptografia simétrica tem limitações em termos de escalabilidade e gerenciamento de chaves.

Na verdade, a premência de notícia em pares limita muito a expansão desta prática num sistema com muito mais utilizadores. Ao mesmo tempo, mais utilizadores implicam erros humanos na gestão e conservação dos chamados “chave privada”que se perdido leva à perda de criptografia ou dados armazenados na carteira virtual.

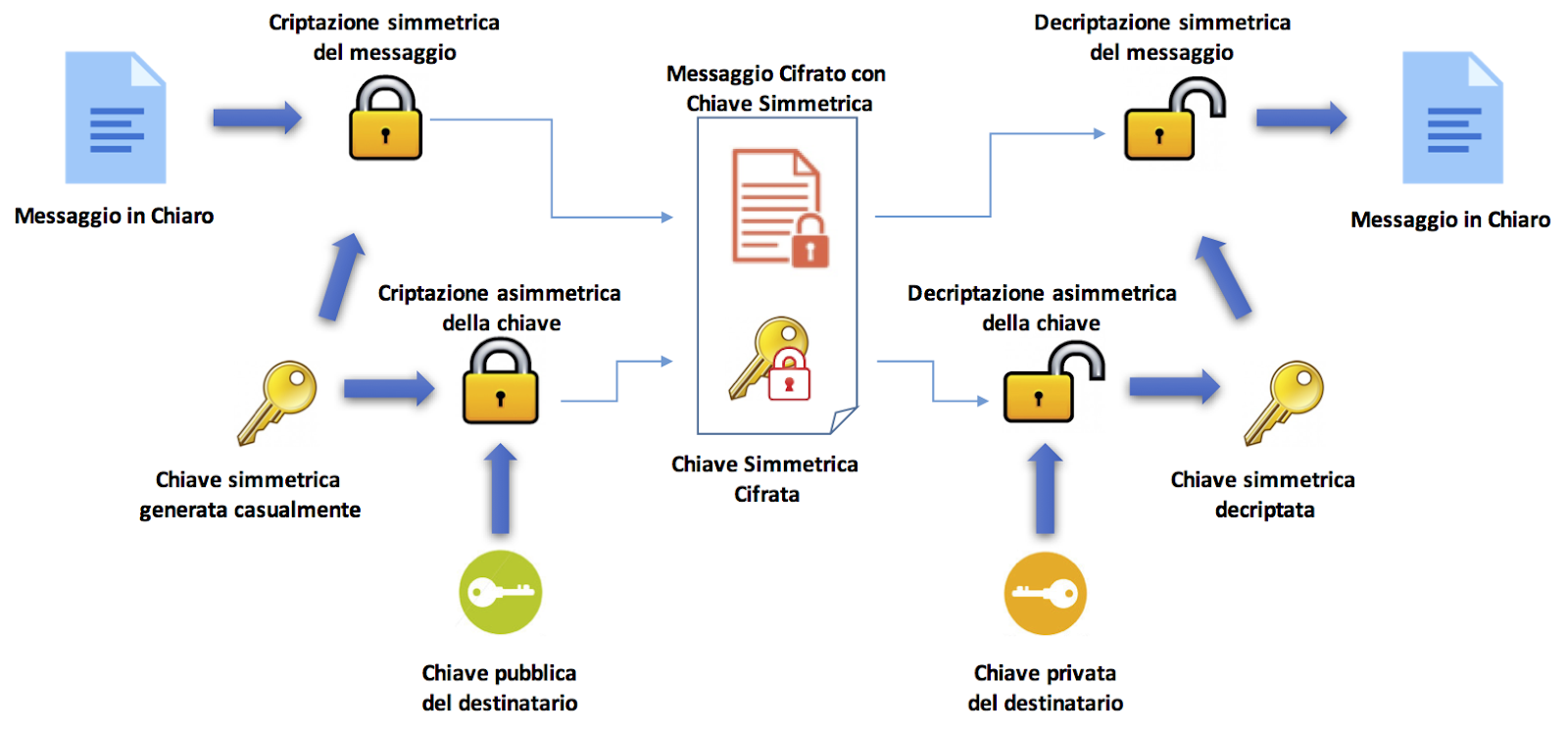

Para superar essas limitações, a criptografia assimétrica vem em nosso auxílio, fornecendo um par de chaves separadas (públicas e privadas) na codificação e decodificação de senhas.

Nascente nível suplementar de segurança aumenta instantaneamente a proteção dos dados: a chave pública pode ser partilhada com qualquer pessoa em qualquer rede (porquê quando partilhamos o nosso endereço para receber um pagamento em criptografia), enquanto a chave privada deve ser mantida em sigilo.

Ambas as chaves são geradas por um algoritmo que usa grandes números primos para gerar duas chaves exclusivas e matematicamente vinculadas.

De qualquer forma, quem possui a chave pública pode criptografar uma mensagem, mas unicamente o detentor da contraparte privada pode descriptografar o texto. Podemos imaginar isso porquê se fosse uma caixa de ingressão de e-mail: quem possui a chave pública pode enviar uma mensagem, mas unicamente o proprietário da chave privada pode transfixar o e-mail e ler as mensagens.

Carteiras de software sem custódia, porquê Trust Wallet ou MetaMask, usam criptografia assimétrica para oferecer a maior segurança verosímil aos seus usuários.

Manadeira: https://www.javaboss.it/crittografia-in-java/

Os formatos mais comuns de senhas criptografadas

A criptografia de senhas no setor de criptografia e blockchain ocorre de conciliação com diferentes formatos que podem ser usados para diferentes finalidades e oferecem diferentes níveis de segurança:

- MD5 (resumo da mensagem 5):

O algoritmo MD5, desenvolvido por Ronald Rivest em 1991, gera um hash de 128 bits (32 caracteres hexadecimais) a partir de uma ingressão de comprimento variável.

Não é mais considerado seguro devido a vulnerabilidades descobertas em seu algoritmo. No entanto, ainda é usado em alguns contextos legados, por exemplo, para verificar a integridade de arquivos.

- SHA-1 (Algoritmo de Hash Seguro 1):

SHA-1 gera um hash de 160 bits (40 caracteres hexadecimais).

Já não é considerado tão seguro porquê antes, tendo apresentado diversas vulnerabilidades: agora é geralmente substituído por algoritmos mais robustos porquê SHA-256 e SHA-3. No entanto, ainda é usado em uma ampla gama de sistemas e novas aplicações.

- Sal:

O salt é uma sequência aleatória de bits que é adicionada à senha antes de calcular o hash.

Resolve o problema de colisões (duas senhas diferentes gerando o mesmo hash) em métodos de hash.

Ao aditar um sal, mesmo senhas idênticas terão hashes completamente diferentes. Isso torna mais difícil para os invasores descriptografarem senhas por meio de ataques de força bruta.

- Criptografar:

Bcrypt é um algoritmo de hash projetado especificamente para criptografia de senha.

Use um sal e várias iterações para desacelerar o conta do hash. É amplamente utilizado para proteger senhas de usuários na extensão de bancos de dados.

A escolha do formato de criptografia depende das necessidades específicas do sistema de referência. Hoje em dia, é recomendável usar algoritmos de hashing porquê bcrypt ou SHA-2 para proteger senhas e mitigar ataques cibernéticos.

Funções hash e assinaturas digitais

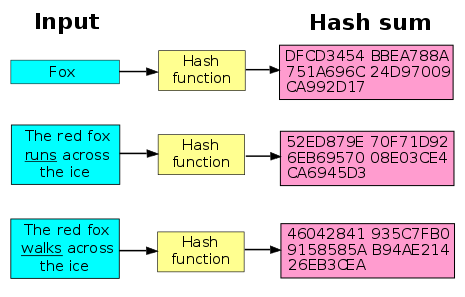

Outra forma de proteger senhas e informações valiosas em criptomoedas é narrar com funções hashou seja, algoritmos que transformam qualquer forma de dados em uma sequência de caracteres de comprimento fixo.

Ao usar algoritmos de hash robustos, podemos proteger com eficiência informações confidenciais e prevenir ataques cibernéticos.

Funções hash são irreversíveis: não é verosímil transmudar um hash de volta em seus dados originais. São essenciais na gestão de dados no blockchain porque permitem estruturar a informação sem comprometer a sua integridade inicial

Hashes também podem atuar porquê impressões digitais para todas as senhas criptografadas, protegendo o usuário contra ações não autorizadas em sua conta.

Na verdade, qualquer modificação nos dados originais resultaria num novo hash, que já não corresponderia à manadeira original e, portanto, não seria verificável na blockchain.

Outro método para prometer a segurança da senha, e mais especificamente a autenticidade e integridade dos dados em uma mensagem, é utilizar o chamado “assinaturas digitais” (técnica de criptografia assimétrica).

Nascente é simplesmente um método para prometer que o proprietário desses dados específicos aprove a transação. Geralmente, o remetente cria a assinatura do dedo usando uma chave privada para criptografar os dados da assinatura, enquanto o destinatário obtém a chave pública do subscritor para descriptografar os dados. Nascente código representa uma prova irrefutável de que uma mensagem foi criada exclusivamente pelo remetente e não foi adulterada online.

Ao falar sobre assinaturas digitais, pensa-se imediatamente em dispositivos de assinatura porquê Ledger, Trezor e Bitbox, que permitem validar uma transação antes que ela seja transmitida para o resto de uma rede criptográfica.

No entanto, tome zelo para não considerar esses dispositivos porquê carteiras: eles não contêm suas criptomoedas, mas unicamente permitem que você aprove as transações necessárias para gastá-las.

Costumamos expressar: “minha criptografia está NO meu livro-razão”.

Mas seus ativos digitais não estão realmente armazenados fisicamente em seu Ledger – eles estão no blockchain.

Seu Ledger armazena e protege suas chaves privadas e as mantém seguras para que você possa possuir e gerenciar totalmente seus ativos.@iancr explica: pic.twitter.com/PGrmQIvKpV

– Ledger (@Ledger) 11 de maio de 2023